Nouveau

Thématiques

Articles

-

Shadow IT : Risques, Causes et Prévention

Understanding shadow IT Shadow IT refers to the unauthorized use of software such as SaaS and cloud services within a company, without the knowledge of the IT department. Shadow IT…

-

Protéger les Transferts de Données : Une Priorité en Cybersécurité

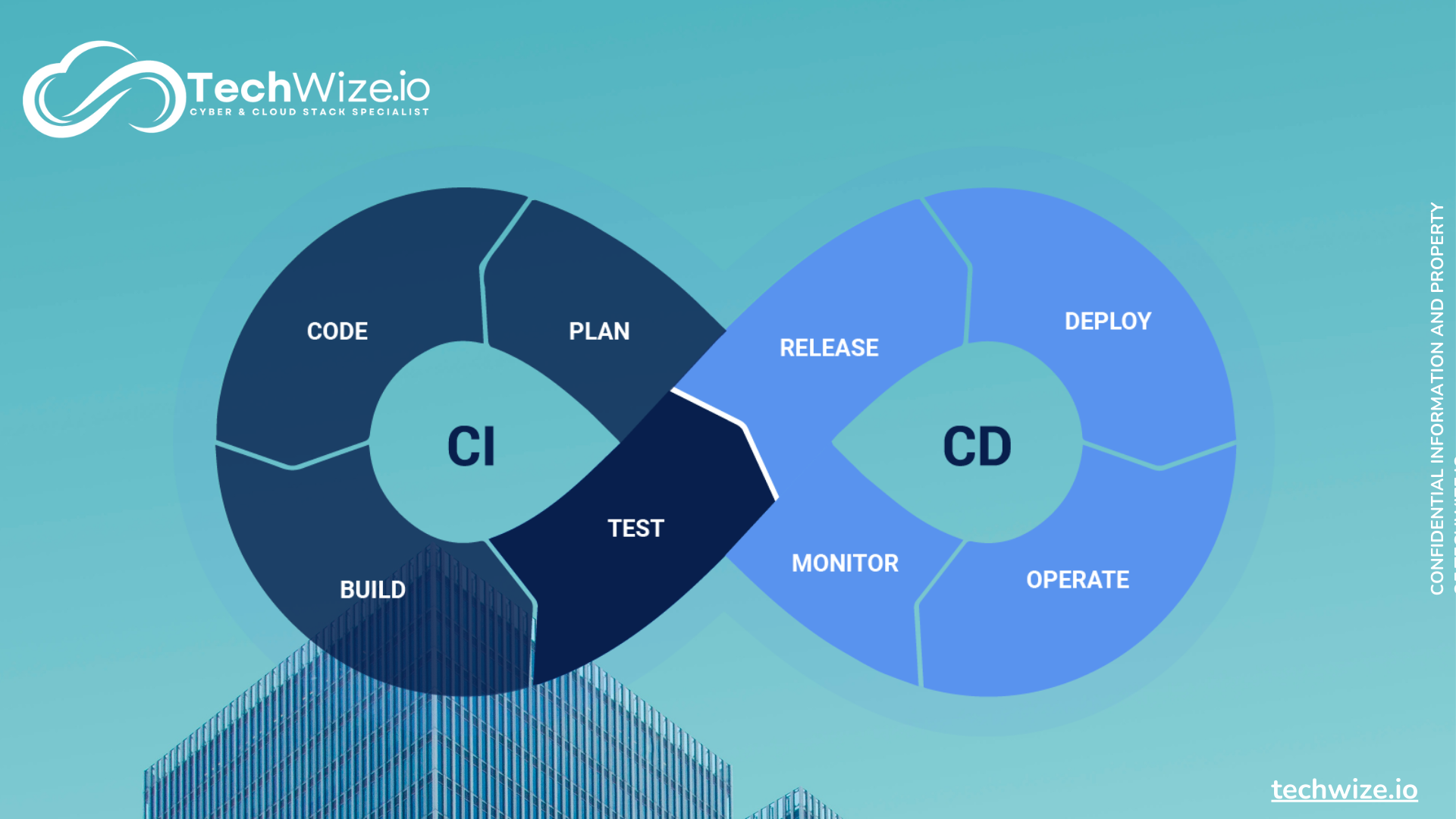

CI/CD joue un rôle clé dans l'optimisation de la chaîne d'approvisionnement en logiciels en automatisant les tâches répétitives et en garantissant des livraisons continues et sécurisées.

-

La muraille des applications SaaS : comprendre les risques et s’en protéger.

Avec l'essor des applications SaaS (Software as a Service) dans les entreprises, le nombre de clés d'entrée se multiplie, posant un réel problème de sécurité. Cet article a pour but de sensibiliser...

-

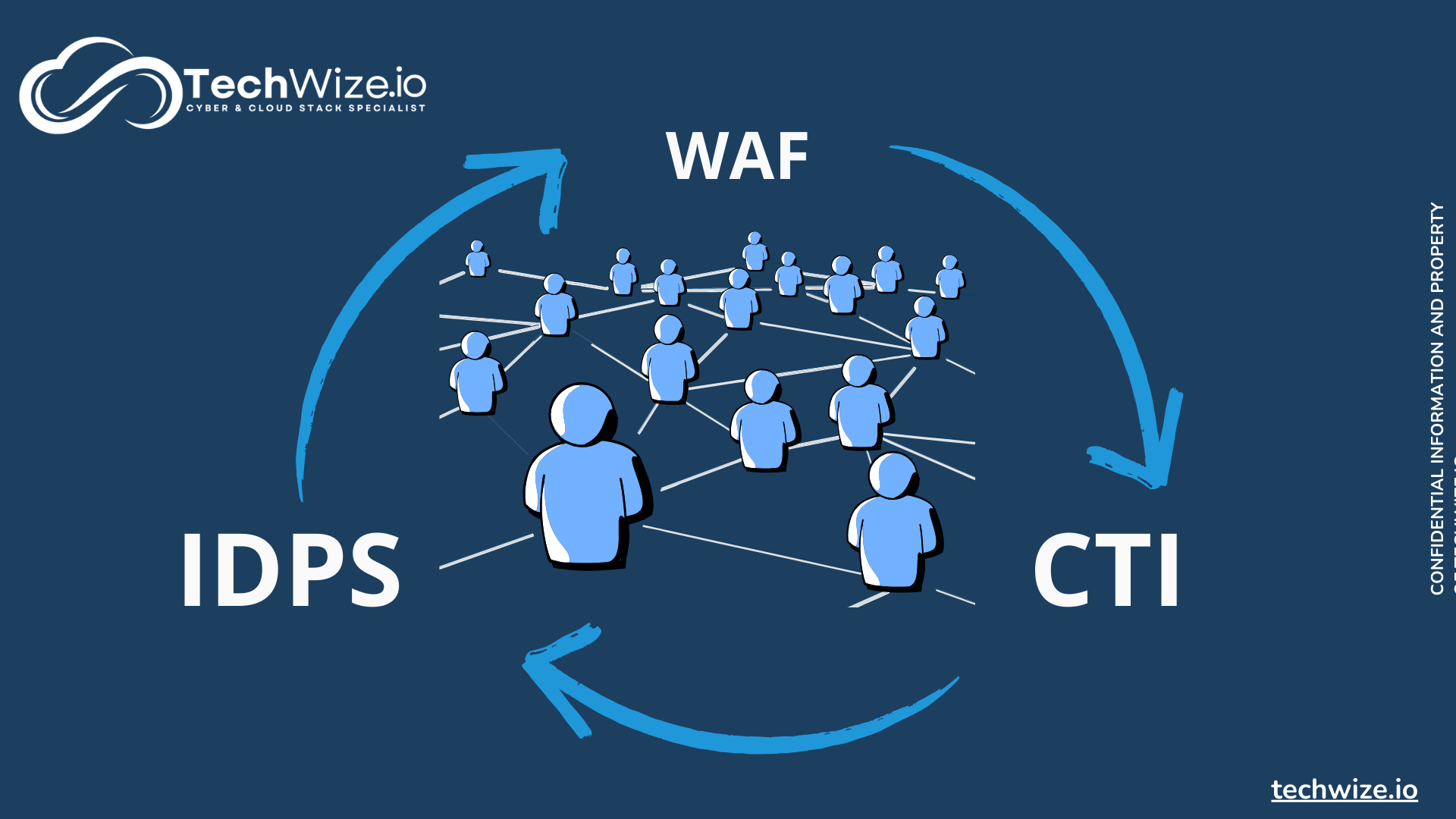

Une approche collaborative et comportementale : Redéfinir la cybersécurité

Avec l'évolution constante des cybermenaces, le besoin de solutions de cybersécurité efficaces pour protéger les infrastructures et les données sensibles n'a jamais été aussi pressant. Le défi est de taille : comment protéger efficacement...

-

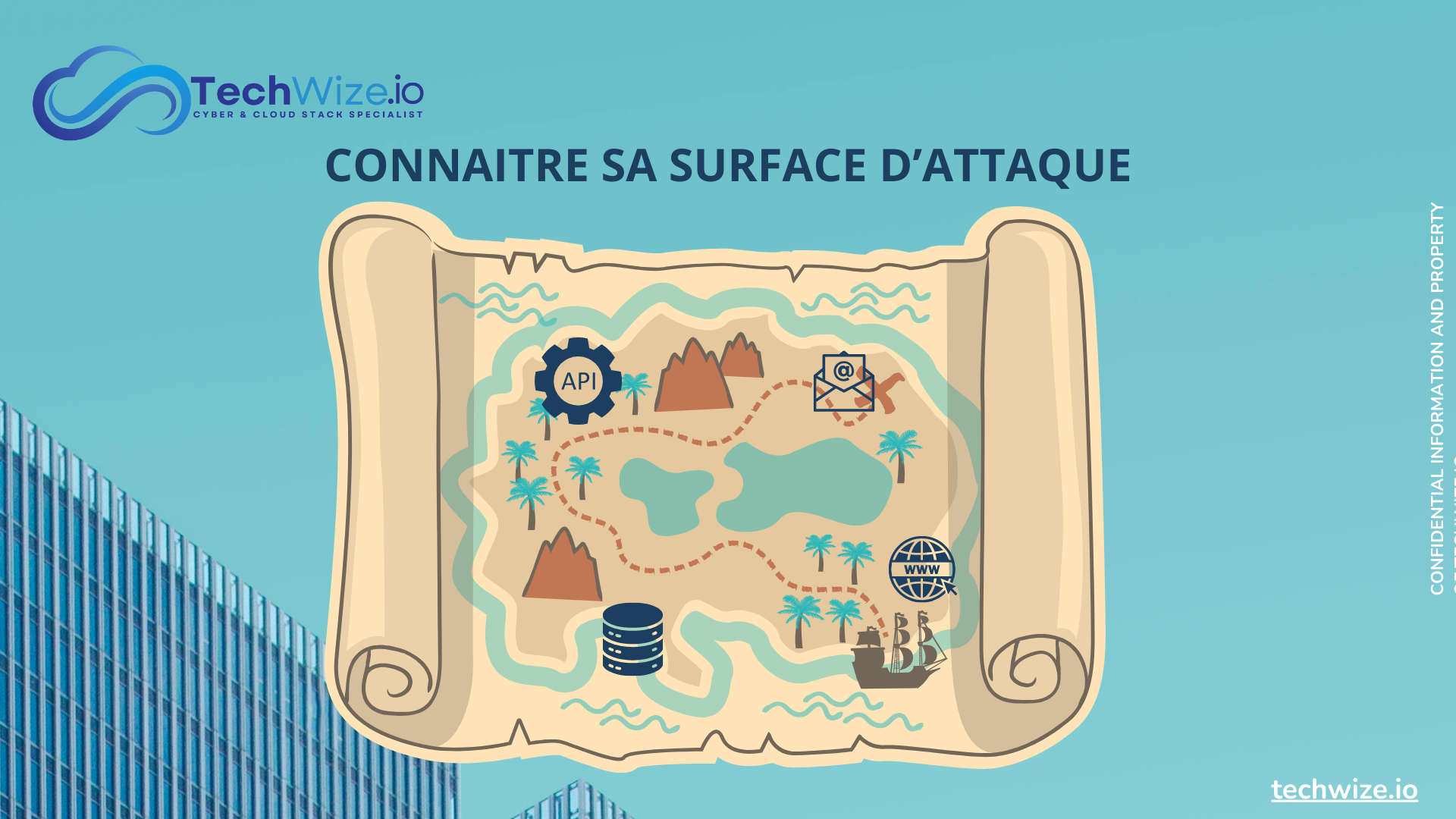

Assurer une Sécurité Numérique 360 : La gestion de votre Surface d'Attaque

Dans le monde numérique d'aujourd'hui, toute entreprise, quelle que soit sa taille ou son secteur d'activité, est confrontée à une multitude de menaces de sécurité. L'une des principales préoccupations doit être la surface attaquable de l'entreprise,...

-

Le WAF et l'IA : Un duo indestructible à votre service

L'ANSSI indique que le nombre d'intrusions signalées augmentera de 37 % d'ici 2021. Face à ce chiffre, la sécurité des applications web doit devenir votre priorité. Les Web Application Firewalls (WAF) protègent les...

-

Machines Virtuelles (VMs) : Flexibilité et Sécurité

Que ce soit pour les développeurs, les entreprises ou les particuliers, les machines virtuelles (VM) sont la nouvelle norme d'excellence en matière de gestion informatique. Les VM permettent d'optimiser l'utilisation des ressources, d'améliorer...

-

Le Test d'Intrusion au cœur d'une stratégie globale de protection

Défis numériques actuels Le risque cybernétique est en augmentation. Des cyberattaques de plus en plus sophistiquées mettent en péril la sécurité des données et la continuité de l'activité. Il est donc devenu normal d'effectuer un pentest

-

Les Honeypots : Votre Cybersécurité en Mode Fusée

Le monde des Honeypots Les Honeypots sont à l'ordre du jour, un allié secret qui attire les cybercriminels dans un piège, révélant leurs tactiques et vous donnant l'avantage. En...

-

CIAM et IAM : De la Sécurité Interne à l'Expérience Client

IAM et CIAM au service de votre entreprise La sécurité des données et l'expérience client sont au cœur des préoccupations de chaque entreprise. La gestion des identités et des accès (IAM) et l'identité...

-

La Software Supply Chain et le CI/CD : révolutionnez votre développement logiciel

Une nouvelle ère dans le développement de logiciels Dans le monde exigeant et rapide du développement de logiciels, les entreprises de toutes tailles cherchent des moyens de fournir des logiciels de qualité à une vitesse sans précédent. C'est...

-

DORA : Une réponse aux Cyber Attaques dans le secteur financier.

Le premier pas vers une sécurité financière irréprochable Lorsque la cybersécurité devient une question de survie, la résilience numérique n'est plus une option, mais une nécessité. Face à un nombre croissant de...

-

SOC2 : Le Garant de la Sécurité et de la Conformité pour les Acteurs du Cloud et de la Technologie

L'ère de la conformité numérique Depuis son introduction en 1992, la norme SAS70 est une référence pour l'évaluation des contrôles internes dans les organisations. Cependant, la sécurité des données et...

-

NIS2 : Renforcer la Cybersécurité en Europe pour un Avenir Numérique Plus Sûr

Le garant de la sécurité numérique en Europe Si vous êtes RSSI, DPO ou expert juridique en cybersécurité, vous ne pouvez pas échapper à NIS2, un élément majeur de la législation de l'Union européenne en matière de cybersécurité. Comment...

-

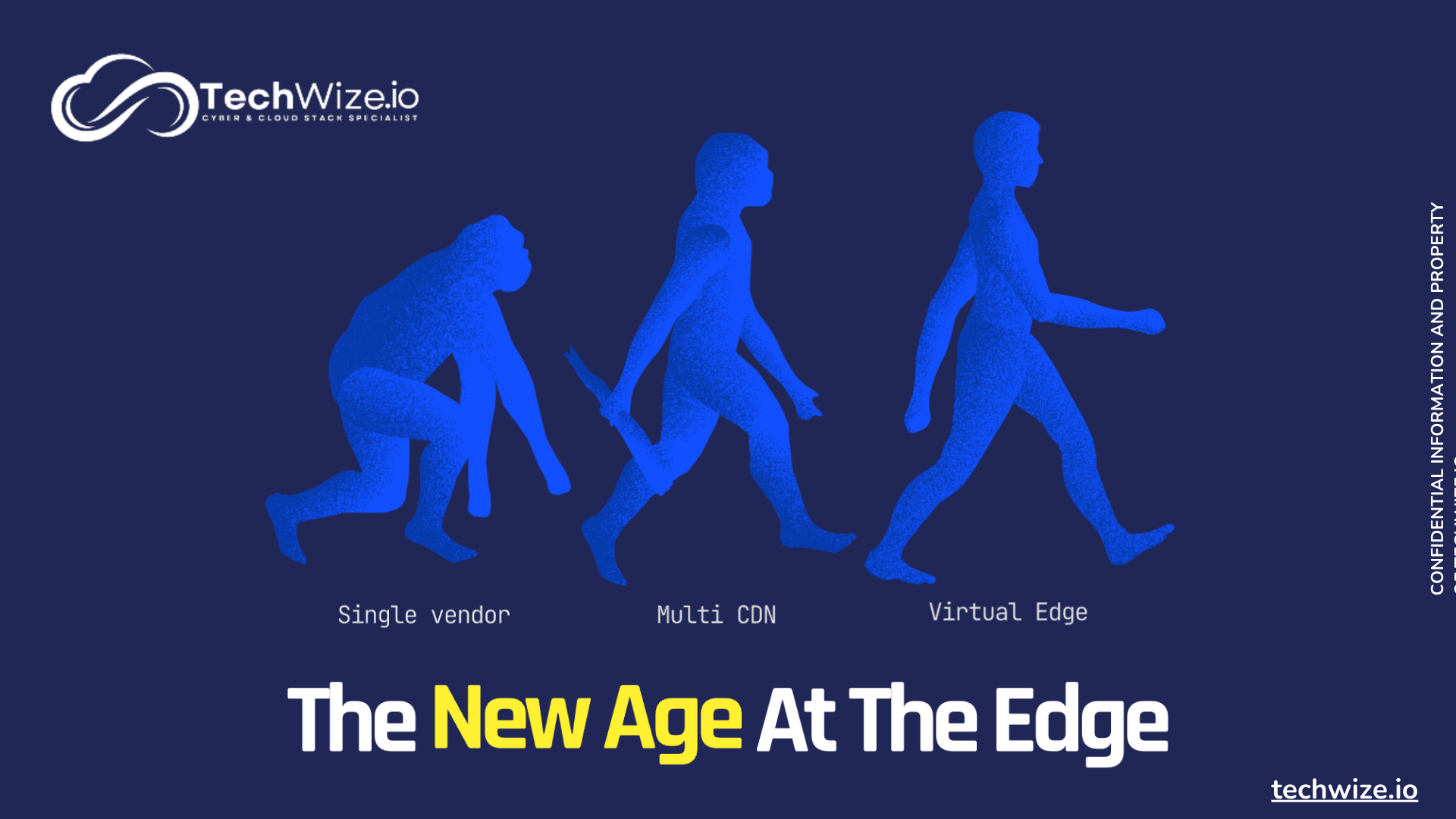

La Révolution des Réseaux de Diffusion de Contenu (CDN) : L'Ère du Virtual Edge

Dans un monde où les attentes des consommateurs évoluent constamment, la rapidité est devenue essentielle. La diffusion de contenu en ligne est désormais un pilier essentiel de cette révolution. Les réseaux de diffusion de contenu sont...