Face à l’évolution constante des cybermenaces, la nécessité de disposer de solutions de cybersécurité efficaces pour sauvegarder les infrastructures et les données sensibles n’a jamais été aussi pressante.

Le défi est de taille : comment protéger efficacement vos infrastructures et leurs précieuses données ? Une nouvelle approche a émergé pour relever ce défi, une approche qui tire sa force de la collaboration d’une communauté et de l’interconnexion de solutions de cybersécurité. Cette stratégie novatrice a le potentiel de révolutionner notre façon d’aborder la cybersécurité, en créant un front uni contre les cyberattaques. Dans cet article, nous allons explorer en profondeur cette technologie et dévoiler son fonctionnement.

La force de la collaboration

Une approche collaborative en matière de cybersécurité implique que chaque utilisateur contribue à une base de données partagée des adresses IP malveillantes, renforçant ainsi la sécurité collective. Plus la communauté grandit, plus la protection offerte devient robuste et efficace. Cette diversité des données garantit la qualité des informations sur les menaces, ce qui est essentiel pour une détection précise et opportune.

Cette approche collaborative permet de partager rapidement les informations sur les nouvelles menaces, ce qui permet à tous les membres de la communauté de se protéger contre ces menaces dès qu’elles sont découvertes. Ces informations sont ensuite utilisées pour alimenter une base de données appelée blocklist.

La blocklist est une liste d’adresses IP qui ont été identifiées comme étant malveillantes par la communauté. Elle est constamment mise à jour avec de nouvelles informations provenant de la communauté. Ainsi, chaque fois qu’un membre détecte une nouvelle menace, cette information est ajoutée à la blocklist, permettant à tous les autres membres de la communauté de se protéger contre cette menace. C’est cette collaboration et ce partage d’informations qui font la force de cette approche.

L’importance de l’analyse comportementale

L’analyse comportementale joue un rôle crucial dans la détection des menaces. En analysant les journaux et les requêtes, on peut identifier les comportements malveillants et bloquer les adresses IP associées. Cette approche proactive permet de détecter et de neutraliser les menaces avant qu’elles ne causent des dommages. De plus, l’analyse comportementale permet de détecter les menaces qui ne sont pas encore connues, car elle se concentre sur le comportement plutôt que sur les signatures de menaces spécifiques.

Système de détection et de prévention des intrusions (IDPS)

Un Système de Détection et de Prévention des Intrusions (IDPS) est une solution de sécurité essentielle qui surveille et analyse en continu le trafic d’un réseau ou d’un système pour détecter les activités suspectes ou malveillantes et prendre des mesures pour les contrer. Il s’agit d’une première ligne de défense essentielle contre les cybermenaces. La fonction de base d’un IDPS est de surveiller le trafic réseau pour détecter les comportements anormaux ou suspects. Cela peut inclure une variété d’activités, allant des tentatives d’intrusion non autorisées, comme les attaques par force brute, aux comportements potentiellement malveillants, comme les scans de ports ou les tentatives d’exploitation de vulnérabilités connues.

Lorsqu’un IDPS détecte une activité suspecte, il prend des mesures pour y répondre. Ces mesures peuvent varier en fonction de la gravité de la menace et de la configuration du système, mais elles peuvent inclure des actions telles que le blocage de l’activité suspecte, l’envoi d’une alerte aux administrateurs du système, ou même l’arrêt temporaire de certaines parties du système pour empêcher une menace potentielle de causer des dommages. Un IDPS offre plusieurs avantages clés en matière de cybersécurité. Il fournit une détection en temps réel des menaces, une prévention proactive des menaces, une amélioration de la visibilité du réseau et une aide à la conformité réglementaire.

Il existe plusieurs types d'IDPS, chacun avec des caractéristiques spécifiques adaptées à différents environnements. Parmi eux, on trouve les systèmes basés sur l'analyse comportementale (NBA - Network Behavior Analysis). Ce type d'IDPS surveille les flux de trafic réseau pour détecter les comportements anormaux ou suspects qui pourraient indiquer une intrusion ou une attaque. En se basant sur des modèles de comportement, les systèmes NBA peuvent identifier des anomalies qui ne seraient pas détectées par des IDPS traditionnels basés sur des signatures. Ils sont particulièrement efficaces pour détecter les menaces avancées et les attaques de type "zero-day" qui exploitent des vulnérabilités inconnues.

Web Application Firewall (WAF)

Un WAF protège les applications web en filtrant et en contrôlant le trafic HTTP et HTTPS entre les applications web et Internet. Il peut bloquer les adresses IP malveillantes identifiées par l’IDPS, offrant ainsi une protection supplémentaire contre les attaques basées sur le web. De plus, un WAF peut protéger contre les attaques spécifiques aux applications web, comme les injections SQL et les attaques XSS, qui ne peuvent pas être détectées par un IDPS traditionnel.

Cyber Threat Intelligence (CTI)

La Cyber Threat Intelligence (CTI) est un domaine de la cybersécurité qui se concentre sur la collecte, l’analyse et la distribution d’informations sur les menaces potentielles et actuelles pour aider à la prise de décisions éclairées en matière de sécurité. La CTI est essentielle pour comprendre le paysage des menaces, anticiper les attaques potentielles et élaborer des stratégies de défense efficaces.

La CTI commence par la collecte de données sur les menaces potentielles. Ces données peuvent provenir de diverses sources, y compris les journaux de sécurité, les flux de trafic réseau, les rapports d’incidents de sécurité, les forums de pirates informatiques, les bulletins de vulnérabilité, etc. Les données collectées peuvent inclure des informations sur les tactiques, techniques et procédures (TTP) utilisées par les attaquants, les indicateurs de compromis (IOC), les campagnes de menaces, les acteurs de menaces, etc.

Une fois les données collectées, l’étape suivante est l’analyse des données. Cette étape consiste à transformer les données brutes en informations utiles. Cela peut impliquer l’identification des modèles dans les données, l’évaluation de la gravité et de la crédibilité des menaces, l’identification des vulnérabilités exploitées par les menaces, etc.

Dans le cadre d’une intégration avec un WAF et un IDPS, la Cyber Threat Intelligence (CTI) joue un rôle d'informateur. Les informations sur les menaces fournies par la CTI peuvent aider le WAF à identifier et à bloquer les attaques ciblant les applications web. De même, l’IDPS peut utiliser les informations de la CTI pour améliorer sa détection des comportements malveillants.

Les équipes de sécurité peuvent utiliser les informations de la CTI pour comprendre le paysage des menaces et prendre des décisions éclairées sur la manière de gérer les menaces et de renforcer leurs défenses. Ainsi, la CTI, en fournissant des informations précieuses sur les menaces, fait également le lien entre La blocklist et les outils pour renforcer l’efficacité du WAF et de l’IDPS, et aide les équipes de sécurité à mieux protéger leurs systèmes et leurs données.

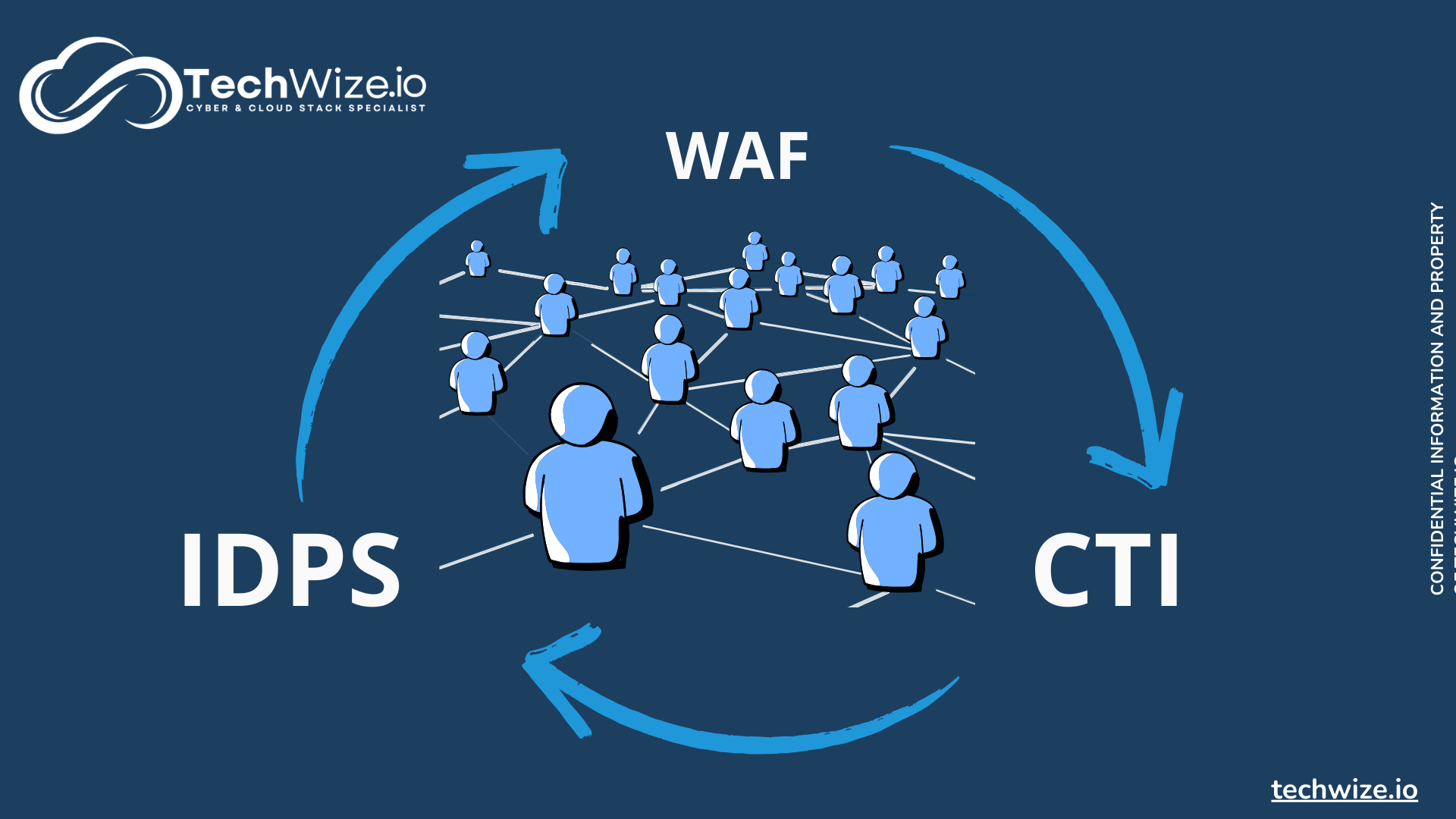

L’interconnectivité du WAF, du CTI et de l’IDPS

Ces trois composants travaillent ensemble pour offrir une protection robuste contre les cybermenaces. L’IDPS détecte les comportements malveillants, le WAF bloque les adresses IP malveillantes identifiées par l’IDPS, et la CTI améliore la détection des menaces et renforce la protection offerte par le WAF. Grâce à l’approche collaborative, la détection des menaces s’améliore constamment à mesure que de nouvelles données sont partagées par la communauté. Cette interconnectivité entre le WAF, le CTI et l’IDPS est ce qui fait la force de cette approche collaborative et comportementale.

Elle permet de répondre aux nouveaux défis, notamment en augmentant la capacité de détection des menaces et d’alerte, chose que des WAF classiques ne pourraient pas faire.

De plus, cette fusion permet de réduire les Faux positif et offre une meilleure compréhension du contexte. Ce qui facilite donc la prise de décision.

Les solutions de sécurité traditionnelles, comme les pare-feux de réseau et les systèmes de détection d’intrusion, ne sont pas toujours suffisantes pour protéger contre les attaques modernes, en particulier celles qui ciblent les applications web. Le WAF offre une protection supplémentaire contre ces attaques, tandis que l’IDPS et le CTI améliorent la détection et la prévention des menaces. Ce qui permet par-dessus tout d’augmenter la rapidité de détection et de réaction.

Conclusion

Une approche collaborative et comportementale a le potentiel de révolutionner le domaine de la cybersécurité. En combinant la détection avancée des comportements, le blocage efficace des adresses IP malveillantes et l’amélioration continue grâce à la communauté, nous pouvons créer des solutions de cybersécurité plus robustes et plus efficaces pour faire face aux cybermenaces. Cette approche offre une protection complète contre les cybermenaces, tout en permettant une détection rapide et précise des nouvelles menaces.

La collaboration et l’analyse comportementale représentent l’avenir de la cybersécurité. Nous sommes à votre disposition pour vous aider à adopter cette approche novatrice et à renforcer la sécurité de vos infrastructures et de vos données.